共计 10598 个字符,预计需要花费 27 分钟才能阅读完成。

Entra ID-group: T2Q3, T2Q90, T2Q107

Entra ID-Premium: T2Q13

Entra ID-Hybrid: T2Q32, T2Q50, T2Q81

Entra ID-RBAC: T2Q37, T2Q56, T2Q66, T2Q76, T6Q13(~)

知识点:

• P1: 条件访问:grant control vs session control: grant control, 通过附件条件授予或阻止访问;session control, 控制登录频率和浏览器会话的持久性

• P2: 添加device administrator role, 去Device settings页面

可以分配AAD license的组(前提:只有购买了P1和P2后才能基于group分配(其它)license,P1 & P2本身仍需分配给users)

| Name | Type | Security | |

| Group 1 | Security | Enabled | ✔ |

| Group 2 | Mail-enabled security | Enabled | |

| Group 3 | Microsoft 365 | Enabled | ✔ |

| Group 4 | Microsoft 365 | Disabled |

• RBAC:订阅:管理当前和未来的订阅,User Access Administrator

• RBAC:可以克隆built-in subscription role,不能克隆built-in AAD role

• Contributor: 可以read/write,如果要分配role,需要Owner或类似的角色

• MFA provider: 一旦创建MFA provider就无法修改usage model

• MFA provider: 2018之后无法再创建新的auth provider

混合部署

• Entra Connect(Azure AD Connect/DirSync): Start-ADSyncSyncCycle -PolicyType Initial/Delta: Initial是全量同步,Delta是增量同步,立即

• Entra Connect(Azure AD Connect/DirSync): 同步AD资料到AAD,使用Entra Connect Synchronization Service而不是Active Directory Sites and Services

• JobTitle只能在AD中修改然后同步到AAD,UsageLocation是AAD的特有属性

• administrative units

• 混合部署:启用ADDS认证,以给安全组分配role

• 混合部署:ADDS, 使用custom DNS server,不是专用DNS区域

• 来宾用户:Access Review只能看来宾用户

• 来宾用户:通过csv批量创建来宾用户需要email address和redirection url

• 设备:cloud device admin不能add/join设备,user admin可以

• 设备:registered是个人设备如手机或笔记本,joined是通过work account登录的设备

• 设备:之前可以加入Entra ID,现在不行 → 设置Maximum number of devices per user setting

• 只有O365组支持180天自动删除

• 有无license不影响用户被分配到动态组

• 有无license不影响删除用户,但影响删除组

• Access Package: 当用户的Access Package分配过期时,他们将被从所属的组或团队中移除,除非他们当前有分配另一个包含同一组或团队的Access Package。

• SSPR: admin账户默认启用SSPR,无法使用security questions

虚拟机-backup: T1Q35(restore to new), T3Q21, T5Q131(resource guard), T6Q6(6,8 5 latest daily recovery points), T6Q8, T6Q16, T6Q23, T6Q52

虚拟机-maintenance: T1Q18, T4Q14, T4Q57, T4Q63

虚拟机-site recovery: T1Q23(Hyper-V), T5Q102, T5Q146

虚拟机-encryption:T3Q78

虚拟机-resilience:T3Q77(1TB data disk, premium ssd ZRS, read-only)

虚拟机-RBAC:T6Q29

虚拟机-VMSS:T4Q43(Proximity2 only), T5Q31

知识点:

• 数据冗余:RA-GRS: 数据存储在不同地理位置的数据中心,且次要区域的数据像主要区域数据一样可以读取

• 可用性集:调整可用性集中的VM size,必须停止所有的VM

• 虚拟机规模集: 每个VMSS可以配置最多3个fault domains和20个update domains,ARM模板的platformFaultDomainCount可以设置为MAX

• 虚拟机:将应用转移到另一个VNet的最佳方式是在原VNet删除虚拟机然后在新VNet重建

• 虚拟机:即使stopped/deallocated,cpu等资源仍会占用quota

• 虚拟机:更改SKU会导致VM停机

• 虚拟机:每个虚拟机部署在单独的可用性区域,保护免受数据中心的故障

• 虚拟机:Windows VM的临时磁盘是D盘,redeploy后数据会消失

• 虚拟机:如果调整vmss的size,所有的vm的size都会改变。Automatic OS一次更新20%的vm。T4Q60

• 虚拟机:挂载到VM的NIC必须和VM处于同一地区,VNet也需要处于同一地区

• 虚拟机:VM Contributor不能登录VM,此外,只能管理disk,但不能管理snapshot(需要Disk Snapshot Contributor)

• 虚拟机:将data disk挂载到其它VM之间detach,不需要关机

• 磁盘加密:Azure disk encryption,对OS和data磁盘都进行加密

站点恢复

| Hyper-V | 物理服务器 |

| Hyper-V site | Storage Account |

| Azure Recovery Services Vault | Azure Recovery Services Vault |

| Replication policy | Replication policy |

• 站点恢复:如果目标网络中有与源虚拟机subnet同名的subnet,则为目标虚拟机设置该subnet。如果目标网络中没有同名的subnet,则按字母顺序排列的第一个subnet将被设置为目标subnet。(T5Q102)

• 站点恢复:将VMWare VM迁移到Azure:1. 创建Recovery service vault 2. 创建VNet 3. 创建extended network

• Azure Backup: VM遇到数据加密勒索使用Instant Restore;恢复文件,将文件恢复到订阅中的其他VM;恢复VM,将VM恢复为一台新的VM

• Azure Backup: 支持开机中/已关机的VM的备份

• Azure Backup: 只支持vm和file share

• Azure Backup: Pre-Check status卡在warning:未安装最新的agent

• Azure Backup支持的资源类型: blob containers

• Azure Backup: 删除备份,才能删除资源组( Remove the resource lock from VNET1, T2Q39)

• Azure Backup: 换vault,先停止当前vault备份(T3Q34)

• Azure Backup: 使用Replace existing还原VM后,文件(xls)需要手动重新复制

• Azure Backup: 最短宕机时间还原VM,使用Create new选项

• Azure Backup: 恢复Linux VM文件:1. File Recovery from the vault 2. 选择restore point 3. Download and run the script to mount a drive on the local computer 4. File Explorer复制文件(如果目标是Windows Server,T6Q16)

• Azure Backup: 备份磁盘:1. 创建Azure Backup vault 2. 创建backup policy 3. 配置managed identity

• Azure Backup: T6Q49(10 years Mar, 36 months Nov)

Recovery service vault支持的资源类型: VM, File Shares, SQL in VM;Backup vault: Azure Disks, Azure Blobs, Azure Database for PostgreSQL Server;storage account: App Service, _backup.filter

• Recovery Services vault: 启用multi-user authorization(MAU)之前需要创建resource guard

• recover loss azure region

• Azure Bastion: 最小子网大小为/26(Now),/27(Previous)

• Azure Bastion: 使用Bastion,RDP/SSH会话通过TLS在443端口上进行

• Azure Bastion: 支撑100个并发SSH用户:升级到standard SKU

• Azure Bastion: 客户端机连接到Windows Server虚拟机:1. 升级到standard SKU 2. bastion中选择native client support 3. 客户端机运行命令:az network bastion rdp

• Azure Bastion: 支持standard regional static IP(T5Q122)

• Azure Bastion: Basic不支持mstsc.exe

• Azure Bastion: 无法跨区域peering(注意是Bastion不支持,VNet之间支持,需要关注的是overlap)

网络-connection:T4Q30(storage account, insights, Watcher flow)

网络-NSG: T5Q21(只要1个NSG)

网络-LB: T5Q4, T5Q24, T5Q40, T5Q52, T5Q65

网络-private DNS: T5Q71

知识点:

• P2S: 创建步骤:1. 创建1个route-based vnet gateway 2. 删除policy-based vnet gateway连接

• P2S: download VPN Client and install again

• P2S: 使用client certificate认证

• S2S: 创建步骤:1. 创建gateway subnet 2. 创建vpn gateway 3. 创建local gateway 4. 创建vpn connection

• S2S:需要足够的地址空间留给gateway subnet

• Peering:不能overlap

• Peering:如果开了gateway transit,vnet1 ⟷ vnet2, vnet1 ⟷ vnet3, 则vnet2和vnet3可以互通

• NIC: 可以挂载到application security group

• NIC: NIC 配置的 DNS 服务器优先于虚拟网络配置的 DNS 服务器

• 负载均衡:健康探测的端口是TCP59999

• 负载均衡:floating IP

• 负载均衡:连接到不同VM,首先需要一个前端IP

• 负载均衡:管理资源组中的负载均衡,用户需要对LB所在资源组有Network Contributor权限

• 负载均衡:1. 先配置前端IP 2. 然后配置 入站 NAT 规则:可将所有 RDP 连接直接定向到指定虚拟机

• 负载均衡:Basic 负载均衡需要虚拟机处于同一可用性集(set)或规模集中

• 负载均衡:Standard负载均衡需要虚拟机处于同一VNet中

• 负载均衡:如果将Public负载均衡器连接到虚拟机,首先需要移除虚拟机的公共IP(如果是动态的)

• 负载均衡:标准SKU配置虚拟机时,虚拟机必须同样具有标准SKU公共IP或者没有公共IP

• 负载均衡:创建rule之前,先配置backed pool和health probe

• 架构:three virtual hubs

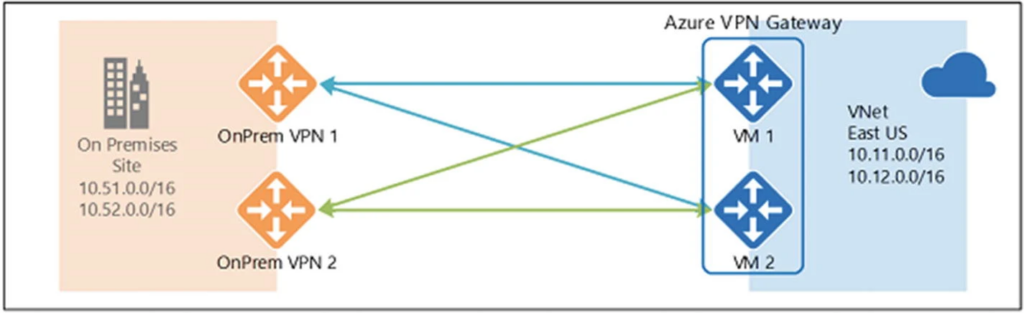

• 架构:on-prem DC有2个VPN设备,Azure中有一个VNet。创建一个S2S VPN,如果 Azure VPN gateway的单个实例发生故障,或单个on-prem VPN 设备发生故障时,故障不会导致超过两分钟的中断。最少公共IP数量:2;最少VNet gateway数量:2;最少本地gateway(Azure)数量:2

• 架构:使用Azure Virtual WAN将on-prem site 1和site 2连接起来:1. 创建1个virtual WAN资源 2. 创建1个virtual hub 3. 创建VPN sites 4. 将VPN sites连接到hub

• 专用DNS区域:启用了自动注册(Auto-registration)并且虚拟机位于已链接的虚拟网络中时,其私有 IP 地址会被添加为 A 记录到 私有 DNS 区域

• 专用DNS区域:专用DNS 区域可与虚拟网络关联,允许虚拟机自动将其主机名注册到该区域。只能将虚拟网络链接到专用DNS区域

• 专用DNS区域:一个专用 DNS 区域可以有多个registration/resolution vnet。然而,每个vnet只能与一个registration zone关联。(但是每个vnet可以有多个resolution zone)

• 专用DNS区域:自定义DNS服务器绕过专用DNS区域?

• 专用DNS区域:只有专用 Azure DNS 区域支持自动注册。DNS suffix没有影响

• NSG: 只能assign给同区域的VNet

• Network Watcher:

| 功能名称 | 功能描述 |

| IP verify flow | 确定阻止网络数据包到达 Azure 虚拟机的安全规则 |

| connection troubleshoot | 验证从 Azure 虚拟机到外部主机的outbound connectivity |

| packet capture | 跟踪2个虚拟机的进出流量 |

| Connection monitor 或者 Network Performance Monitor |

监控端到端之间的连接性和latency, RTT |

| Performance Monitor(and Data Collector Sets) | 收集CPU使用率,内存使用率,磁盘IO等 |

• Network Watcher: Connection monitor: 需要安装Azure Monitor agent extension

• 虚拟机测试网络连接:创建storage account,注册Microsoft.Insights,启用Network Watcher flow logs.(T4Q30)

• 虚拟机反向DNS查询:vm1.internal.cloudapp.net

• Azure Firewall: 在管理流量之前首先创建route table

• 同一VNet中的资源默认允许互相通信(无需NSG)

• ER专线:ErGw3AZ

Web App-backup: T6Q11

Web App-scaling: T4Q54, T4Q87, T4Q96, T4Q116

知识点:

• web app:先放test slot,再swap

• web app:为 App Service 配置证书时,第一步是将托管身份分配给 App1,以便通过安全身份访问 Key Vault 中的资源。(T4Q98)

• web app:NSG只控制出站流量

• web app:isolated tier可以和其它vnet通信

• web app:使用multi-step web test监控web app的可访问性,需要在Azure Monitor中配置Azure Application Insights

• web app:监控web app的性能和使用情况,需要安装Azure Application Insights agent

• web app:备份,0 day retention意味着无限保留

• web app:备份,未指定slot,则自动备份PRD slot

• web app:使用自定义域名,先创建1个TXT记录,第2步才是创建CNAME

Container:T4Q89, T5Q140

知识点:

• AKS: AAD方式认证AKS集群使用的是OAuth 2.0协议

• AKS: 使用 Azure CNI,每个 pod 都会从子网中获得一个 IP 地址,并且可以直接访问。

• Azure Container Apps仅支持Linux

• Azure Container Apps:配置DNS name label scope reuse,需要配置public networking type

Azure Storage–access: T2Q55, T2Q78, T2Q86, T2Q88, T3Q10, T3Q24, T3Q25, T3Q33(关键词net use和SMB,不支持SAS key), T3Q35(upgrade to v2), T3Q43, T3Q47(all SAS,题目中没有AAD选项), T3Q46, T3Q59, T3Q72, T3Q73, T3Q74, T3Q80(object, read), T6Q42

Azure Storage-features: T3Q15, T3Q32, T3Q44, T3Q48(关键词,data at rest,所以是encryption scope), T3Q62, T3Q66, T3Q98(hierarchical)

Azure Storage-Import/Export: T3Q1(only blob), T3Q8(attach, create, detach, update)

知识点:

• 存储账户: “Share”功能: 启用RBAC前需要启用identity-based data access

• 存储账户:Blob:AAD和SAS认证,File:SAS认证

• 存储账户:只有这些存储账户可以导入导出:standard storage v2,blob,v1;T3Q1(only blob)

只有blob可以导出:,file和blob可以导入

| Job Type | Supported Storage Types |

|---|---|

| Import Job | blob, file |

| Export Job | blob |

• 存储账户:导入服务都是csv文件,两个(dataset 和driveset)

• 存储账户:一个云同步组包含一个云终结点,或Azure file share和至少一个服务终结点;Azure File Sync不支持同一同步组中来自同一服务器的多个服务终结点。(T3Q6, T3Q17, T3Q29(create service, create group))

• 存储账户:云同步组定义了一组文件的同步拓扑结构。同步组内的端点之间保持同步。同步组必须包含 一个云端点(代表 Azure 文件共享)和一个或多个服务器端点。服务器端点代表注册服务器上的一个路径。(T3Q9, T3Q12, T3Q30(have to register Server3 first))

• 存储账户,云同步,文件不会被覆盖(T3Q14)

• 存储账户,文件的UPN:[storageaccountname].file.core.windows.net/[FileShareName]

• 存储账户:premium file只支持FileStorage,Standard v2和Blob支持数据分层(T3Q32)

• 存储账户:net use是SMB,SAS访问不支持SMB(T3Q33)

• 存储账户:v2支持(covert to)ZRS,v1不支持(T3Q15, T3Q93)

• 存储账户:挂载到本地使用SMB协议,开放445端口

• 存储账户:对象复制(object replication),创建新的v2或blob账户,使用容器(Container)类型(T3Q44)

• 存储账户:encryption scope

• 存储账户:stored access policy最多5条,immutable blob storage policy最多2条(T3Q59, T3Q96)

• 存储账户:lifecycle management支持所有类型,只有配置了LRS, GRS, or RA-GRS的存储账户才能移动到archive层(T3Q62)

• 存储账户:只有Premium file shares(FileStorage)、LRS/ZRS 支持 SMB(T3Q66 premium lrs)

• 存储账户:Azure ABAC 针对 Blob 存储和Queue存储的数据操作实现了condition的支持(T3Q68)

• 存储账户:最强加密RSA 4096

• 存储账户:根据 blob index tags查看特定的 blob → 使用RBAC(T3Q73)

• 存储账户:encryption scope: 支持container或blob(T3Q74, here only container)

• 存储账户:Allowed resource types: Service (允许用户访问container内所有blobs) or Object (通过名称访问特定的blob),Container

• 存储账户:Azure Storage Explorer支持Win/Ubuntu/Mac

• 存储账户:需要Storage Blob Data Reader或Contributor(而不仅是Reader,Storage Account Contributor也不行)才能读取blob文件

• 存储账户:如果要创建指定region的secondary copy,使用Object replication;GRS有paired region(T6Q42)

ARM: T2Q25, T2Q54

知识点:

• ARM模板:查看部署虚拟机的ARM模板内容,在资源组中查看(不是虚拟机菜单)

• ARM模板:用ARM模板部署虚拟机,密码内容可以通过key vault和RBAC(access policy)设置

• 部署虚拟机:新创建的Windows Server虚拟机实现自动配置,配置%windir%\setup\scripts中的setupcomplete.cmd,会在logon screen之前执行

• Add-AzImageDataDisk,将一个数据磁盘添加为镜像对象

• Add-AzVhd,将本地的虚拟磁盘(vhd格式)上传到Azure blob账户(T1Q22)

创建来宾用户:New-AzureADMSInvitation或New-MgInvitation

• Set-AzMarketplaceTerms

• assignableScopes: 没有resourceGroups

• dataActions

• az copy只能复制file和blob(T3Q24)

ASP支持

| Platform / OS | Windows | Linux |

| ASP.NET Core | ✔ | ✔ |

| ASP.NET | ✔ |

• New-AzResourceGroupDeployment和New-AzDeployment的区别,前者是将deployment添加到rsg,后者会同时创建rsg

• New-AzSubscriptionDeployment: 如果是创建资源组则使用此命令

• 使用 Azure CLI 是迁移本地 DNS 区域(如 adatum.com)到 Azure DNS 区域的最佳方法(Zone file import)

• Kusto,在1个表(例:Event)中搜索关键词(例:error):search in (Event) “error”

• Windows System event logs: 使用XPath不是KQL

• Azure策略:root group的策略等级最高

• Azure策略:只有GA可以给root group分配策略(T2Q30)

• Azure策略:可以分配从root group到rsg,但不能到资源;排除则不能排除root group

监控

• 告警:每5 mins不超过1条短信

• 告警:是install而不是add扩展

• 告警:IT Service Management Connector用于on-prem环境与Azure Monitor集成

• 告警:如果邮件发送给指定role,则具有此role的group中的members都会收到邮件

• 告警:T6Q36

• 告警:配置Azure Monitor Network Insights告警(suspicious network traffic)或者Traffic Analytics,需要先配置NSG flow logs(T6Q46)。(另:如果是已知的connection,则使用Connection Monitor)

• Traffic Analytics: 使用它需要创建:1. LAW 2. storage account

• 告警:设置suppress notications,alert不会fire但仍会listed

• 监控:如果使用Azure Application Insights监控app(in VM),则需要安装Azure Application Insights agent

• 监控:调查服务中断,查看event time, event name, affected resources → 查看AzureActivity表

• 监控:Windows Azure diagnostics extension需要storage account,Azure Monitor agent则连接到LAW

• Azure Monitor Network Insights: 有显示详细指标的dashboard,并提供可视化的拓扑图

• LAW: 可以centrally monitor所有user activity

其它

知识点

• 移动资源:移动资源不改变资源的地理位置,其关联资源的位置也不变(T2Q24)

• 移动资源:Lock: 不影响跨资源组移动资源(T4Q37, T5Q49)

• 移动资源:storage account和NIC可以跨资源组移动,公共IP不行(T5Q13)

• 移动资源:当将虚拟机从一个订阅移动到另一个订阅时,需要确保所有依赖资源也随之移动

• 两个VNet之间的流量通过MS backbone network的方法是peering!注意别选错endpoint

• Azure Stream Analytics: 监控input events → 使用Backlogged Input Events